Devido a capacidade de gerenciar e organizar recursos como usuários, computadores e serviços de maneira centralizada e segura, o AD é a ferramenta mais utilizada pelas empresas atualmente para armazenar dados de usuários. Como resultado, este ambiente é o maior alvo de hackers que constantemente tentam fazer modificações e alterações de configuração para obter acesso não autorizado, levando a violações de dados, interrupções de serviços e outros incidentes de segurança.

Compartilharemos cinco casos críticos em que equipes de TI devem considerar quando se trata de proteger seu ambiente AD dessas tentativas de invasão.

1. Auditando modificações na GPOs

Qualquer alteração não autorizada na GPO relacionada a privilégios, acessos à informações e serviços ou configurações de segurança podem levar a interrupções ou violações. Auditar as modificações é crucial pelos seguintes motivos:

- Auditar alterações críticas como alterações na política de bloqueio de conta ou alteração de senha ajuda a detectar e responder instantaneamente atividades maliciosas.

- Monitorar qualquer alteração ou modificação não autorizada nas alterações de segurança da GPO é crucial. Algumas modificações como reduzir a complexidade da senha, desabilitar firewalls do Windows ou permitir serviços remotos em redes inseguras, tornam a organização vulnerável a possíveis violações de segurança.

- Gerenciar as configurações de política de atualizações do Windows em unidades organizacionais, o monitoramento dessas alterações garante que quaisquer alterações não aprovadas que pudessem representar uma ameaça à segurança do AD.

Problema

Imagine um cenário em que um agente mal-intencionado obtenha acesso não autorizado ao ambiente do AD e modifique as configurações da GPO. O invasor pode enfraquecer as políticas de senha, desabilitar configurações críticas de segurança ou conceder acesso não autorizado a arquivos confidenciais.

Vejamos um exemplo em que o invasor deseja enfraquecer as políticas de senha para que possa ter acesso não autorizado às contas dos usuários. Em um ambiente AD nativo, as configurações de política de senha são definidas por meio de configurações de GPO, geralmente encontradas na política de domínio padrão.

Uma das configurações associadas é o cumprimento mínimo de senha.

O invasor pode modificar esta configuração para enfraquecer a política de senha, reduzindo o cumprimento mínimo de senha, aumentando assim a vulnerabilidade das contas de usuário.

Solução

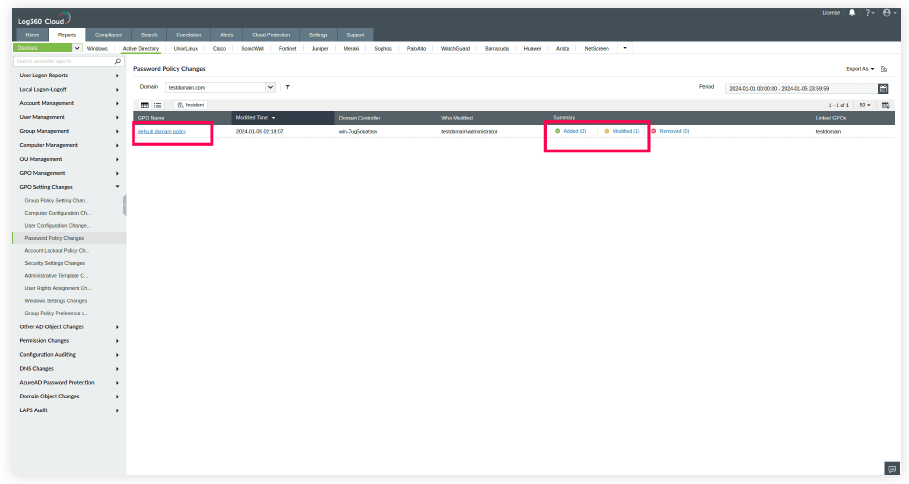

Em configurações de GPO > Alterações de política de senha

No Log360 Cloud (veja a imagem 2):

1. Vá para a guia Relatórios

2. Navegue até Dispositivos no menu suspenso e depois no menu Active Directory

3. Vá para Alterações nas configurações de GPO > Alterações na política de senha

4. Clique na alteração informada.

5. Visualize a configuração alterada de GPO (conforme mostrado na imagem 3)

2. Auditoria em usuários criados recentemente

Um usuário, com as permissões de conta corretas pode fazer qualquer alteração no ambiente do AD.

Problema

Considere um cenário em que um intruso cria uma nova conta de usuário e o adiciona a um grupo privilegiado. A criação de usuários faz parte das táticas que invasores utilizam para navegar pela rede. Este usuário pode obter acesso irrestrito a dados confidenciais, dependendo do grupo ao qual foi adicionado.

Solução

Gerenciamento de usuários > Usuários criados recentemente no Log360 Cloud (ver imagem 4):

1. Vá para a guia Relatórios

2. Navegue até Dispositivos no menu suspenso e depois em Active Directory

3. Vá para Gerenciamento de usuários > Usuários criados recentemente

4. Veja os usuários criados recentemente

3. Auditoria de usuários habilitados recentemente

Agentes maliciosos podem tentar ativar contas de usuários que permaneceram obsoletas ou desativadas por longos períodos para evitar a detecção. Se a conta desativada tem privilégios administrativos pode levar ao escalonamento de privilégios, concedendo aos invasores permissões elevadas.

Problema

Considere um caso em que uma conta de usuário desabilitada foi habilitada e utilizada indevidamente por agentes maliciosos. Isto pode facilitar o movimento lateral dentro da rede.

A auditoria de usuários habilitados é especialmente importante quando falamos em alterações nos privilégios do usuário. Modificações repentinas como a habilitação de acesso administrativo podem indicar um incidente de segurança ou uma tentativa.

Solução

Gerenciamento de usuários > Usuários habilitados recentemente no Log360 Cloud (veja a imagem 5):

1. Vá para a guia Relatórios

2. Navegue até Dispositivos no menu suspenso e depois no menu Active Directory

3. Vá para Gerenciamento de usuários > Usuários habilitados recentemente

4. Veja os usuários habilitados recentemente

4. Auditoria em Unidades Organizacionais OUs modificadas recentemente

É fundamental auditar, pois elas podem conter usuários, computadores, grupos e outras OUs interligadas. As configurações de política podem ser aplicadas no nível da OU vinculando a uma GPO. Qualquer modificação não autorizada como adicionar um usuário pode representar uma ameaça, pois todas as configurações aplicadas à OU também serão aplicáveis à OU recém-adicionada.

Problema

Imagine que um invasor impeça uma unidade organizacional específica de herdar as políticas de segurança que o administrador implantou, manipulando as configurações de herança de política de grupo da unidade organizacional. Isso significaria que os usuários e computadores dessa OU estariam vulneráveis a atividades maliciosas.

Solução

Gerenciamento de OU> OUs modificadas recentemente no Log360 Cloud (veja a imagem 6):

1. Vá para a guia Relatórios

2. Navegue até Dispositivos no menu suspenso e depois no menu Active Directory

3. Vá para Gerenciamento de OU > OUs modificadas recentemente

4. Visualize as OUs modificadas recentemente

5.Auditoria de novos membros adicionados ao grupo de segurança

O grupo Administradores de Domínio no AD é usado para atribuir funções administrativas no domínio. Por padrão, este grupo possui um conjunto de privilégios associados a ele que basicamente são acesso irrestrito a recursos compartilhados e objetos do AD.

Problema

Considere um cenário em que um agente mal-intencionado adiciona um novo usuário ao grupo Administradores de Domínio. Isto proporciona ao novo membro acesso irrestrito a recursos compartilhados e objetos AD.

Solução

Gerenciamento de grupo > Membros adicionados recentemente ao grupo de segurança no Log360 Cloud (veja a imagem 7):

1. Vá para a guia Relatórios

2. Navegue até Dispositivos no menu suspenso e depois no menu Active Directory

3. Vá para Gerenciamento de Grupo > Membros Adicionados Recentemente ao Grupo de Segurança

4. Visualize os itens modificados recentemente

Sobre o Log360 da ManageEngine

Solução SIEM em nuvem unificada com recursos CASB integrados que ajudam empresas a proteger suas redes contra ataques cibernéticos.

Com recursos de análise de segurança, inteligência de ameaças e gerenciamento de incidentes, o Log360 apoia na identificação, priorização e resolução de ameaças em ambientes locais e na nuvem.

Quer saber mais sobre como o Log360 pode apoiar sua empresa a escalar a proteção contra ataques hacker e a reduzir custos de infraestrutura e armazenamento?

Clique aqui para conversar com nosso comercial através do WhatsApp ou preencha o formulário abaixo: